21.14.21 C:\Windows\AppPatch | |

Буквально вчера, один мой знакомый попросил меня помочь ему решить аналогичную проблему. Windows 7 моего приятеля во первых долго загружается, а во вторых работает с сильными зависаниями, установленный антивирус не обновлялся уже год, так как моему другу просто лень продлить подписку. Последним доводом для обращения моего приятеля ко мне стало то, что его жена не смогла попасть на сайт одноклассники.

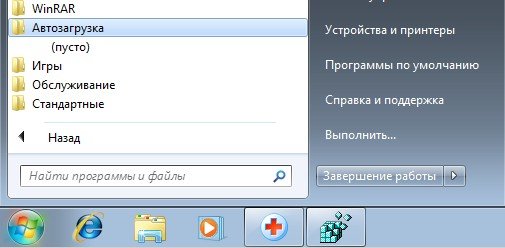

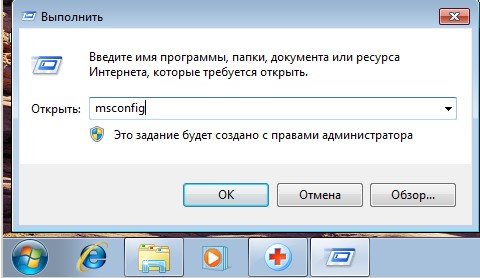

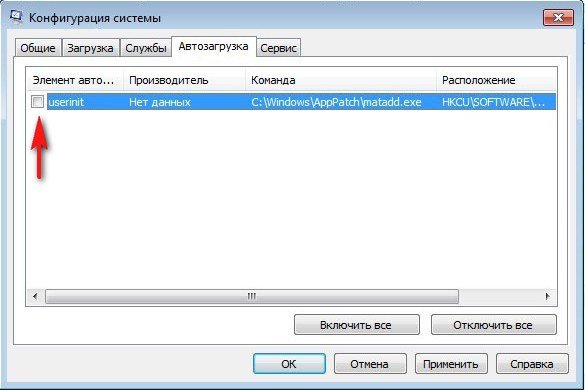

Далее проверяем автозагрузку с помощью встроенной в Windows утилиты для управления автозапускаемыми программами, которая называется MSConfig, идём Пуск->Выполнить, набираем msconfig

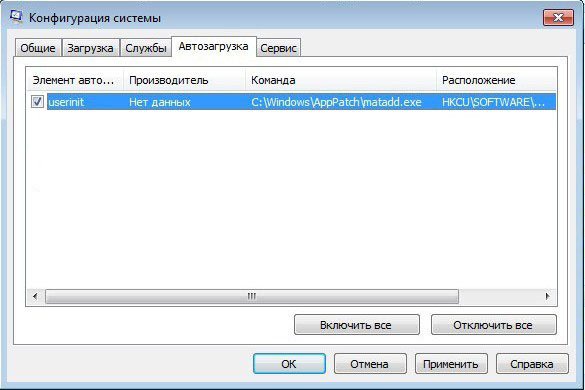

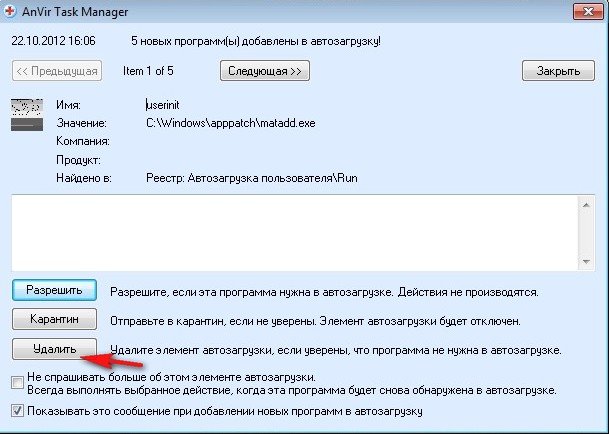

и вот пожалуйста неизвестный элемент со странным названием userinit находится в Автозагрузке,

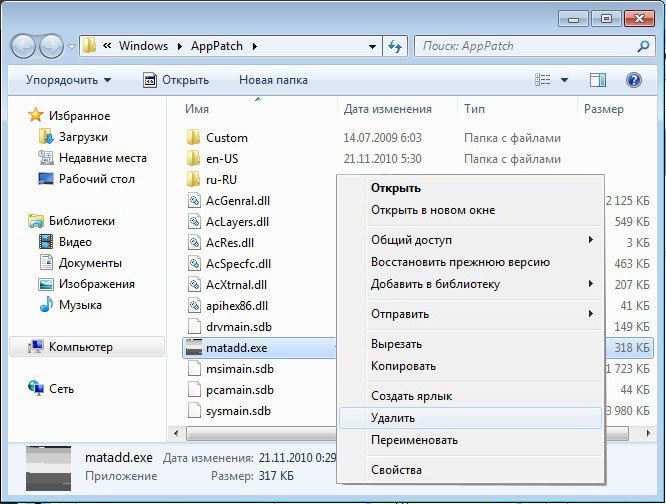

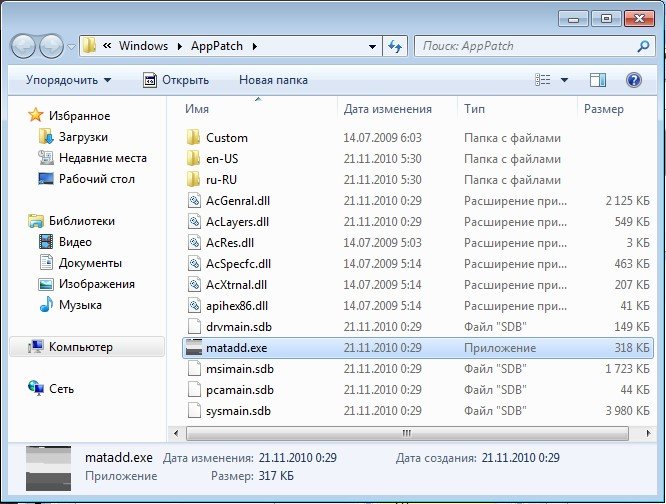

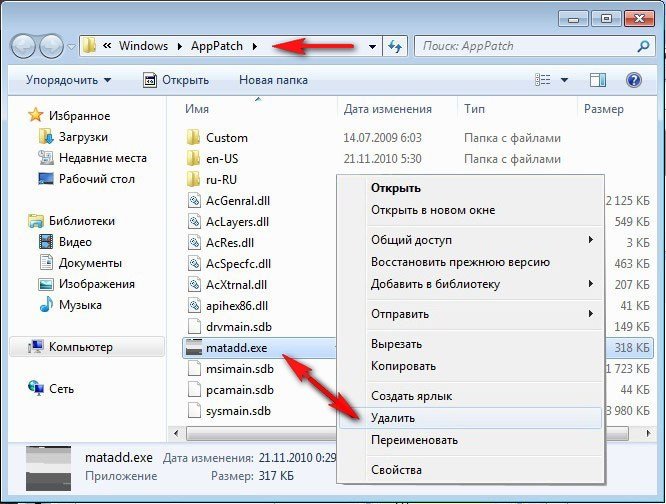

исполняемый файл находится по адресу C:\Windows\AppPatch\matadd.exe.

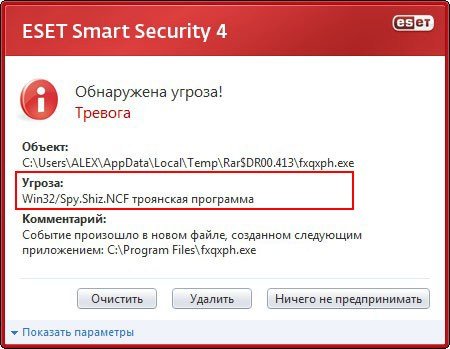

Данное название вируса matadd.exe случайно сгенерированное системой, можете не заострять на нём внимание, в вашем случае оно будет обязательно другим, но знайте, называется вирус на самом деле Win32/Spy.Shiz.NCF и представляет собой троянскую программу. Пройдём в данную папку и попытаемся его удалить, но к сожалению пока вирус активен у нас ничего не получится или вирусный файл вам удалить удастся, но он через пару секунд воссоздаст себя вновь.

то есть исключим его из Автозагрузки. К сожалению в большинстве случаев это не будет обозначать то, что вирус при следующей загрузке операционной системы не загрузит свои файлы вновь, так как вирусный файл из папки C:\Windows\AppPatch нам удалить не удалось. Для успешной борьбы с вирусом нам нужен помощник, который:

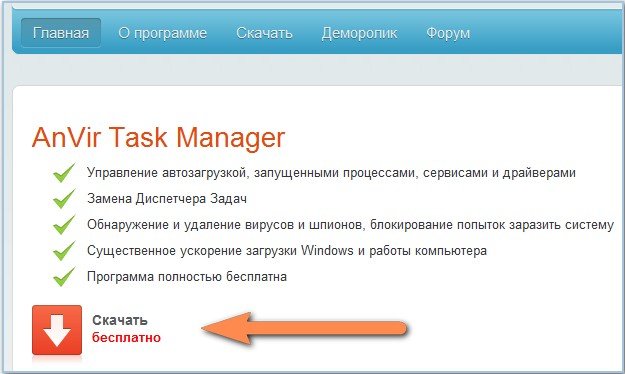

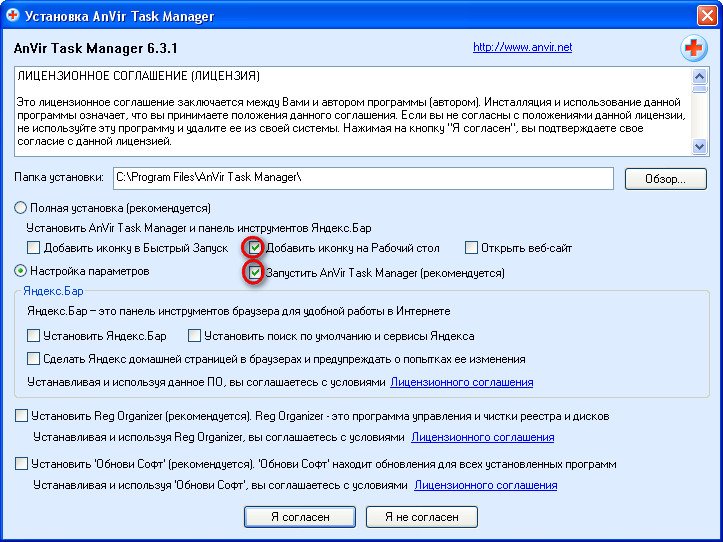

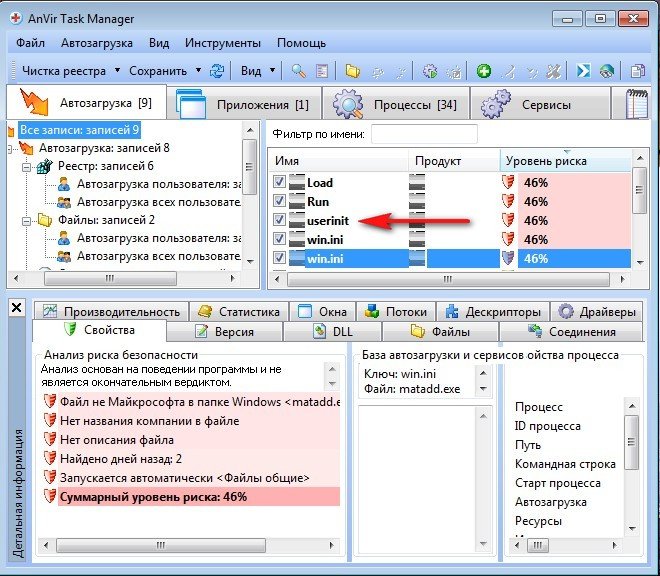

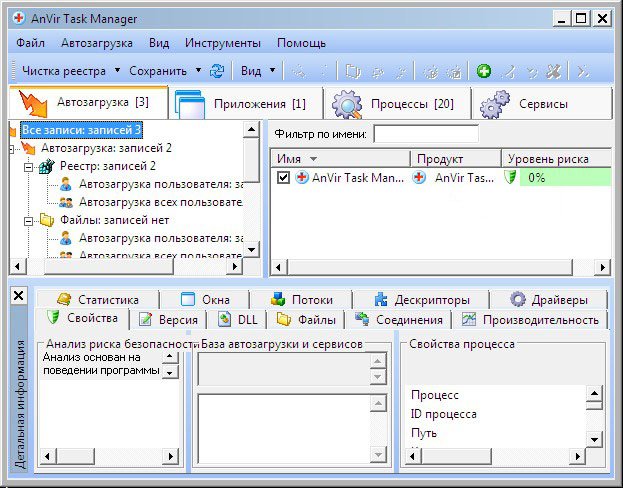

Для того что бы увидеть всё что у вас творится в Автозагрузке нужна специальная программа AnVir Task Managerили другая, например AutoRuns от Марка Руссиновича, обе они бесплатны, предлагаю воспользоваться утилитой AnVir Task Manager, так как я давно заметил начинающим пользователям она нравится больше. Скачиваем её здесь

http://www.anvir.net/ и устанавливаем.

Полное описание работы с утилитой можно прочесть вот в этой нашей статье Автозагрузка программ в Windows 7

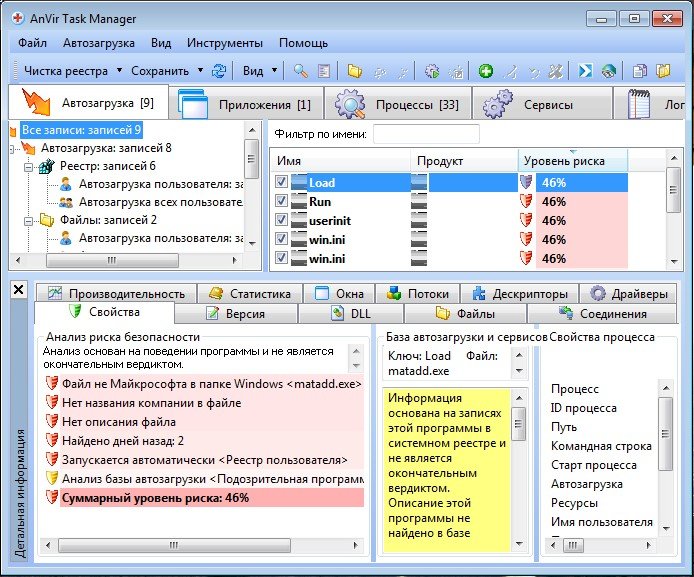

После установки программы запускаем её и видим такую картину, вирусом в реестр внесено целых пять изменений. Снять галочки и тем самым удалить изменения произведённые вирусом в реестре не получается.

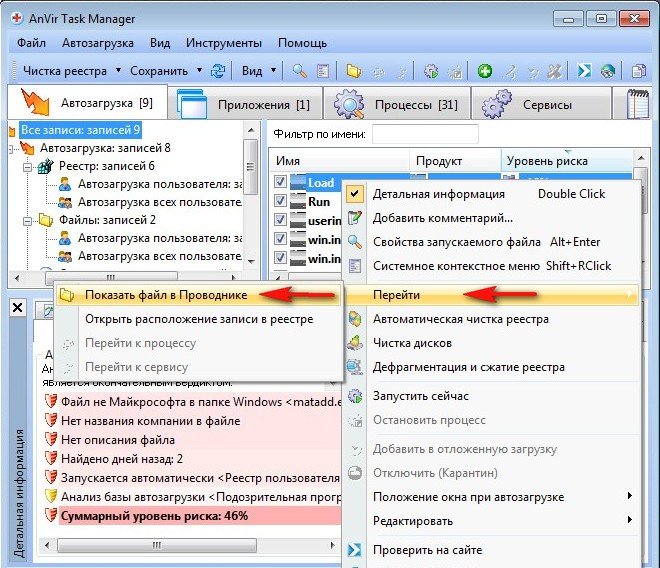

Давайте узнаем насколько вирус проник в нашу систему. Наводим мышь на имя вирусного ключа Load, щёлкаем правой мышью и выбираем в меню Перейти->Показать файл в проводнике

и сразу попадаем в нашу папку с вирусным файлом C:\Windows\AppPatch\matadd.exe.

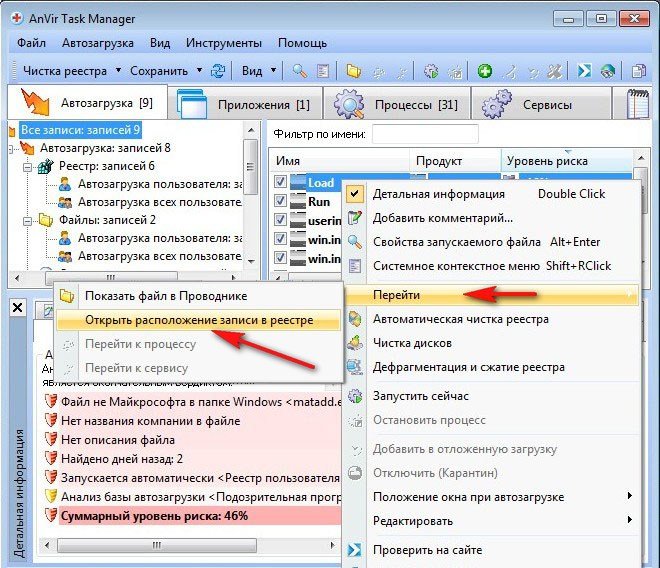

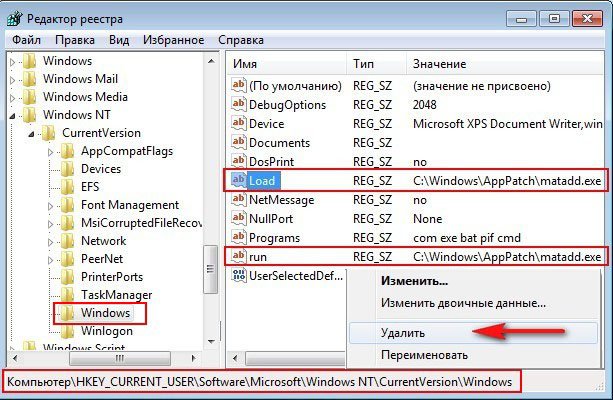

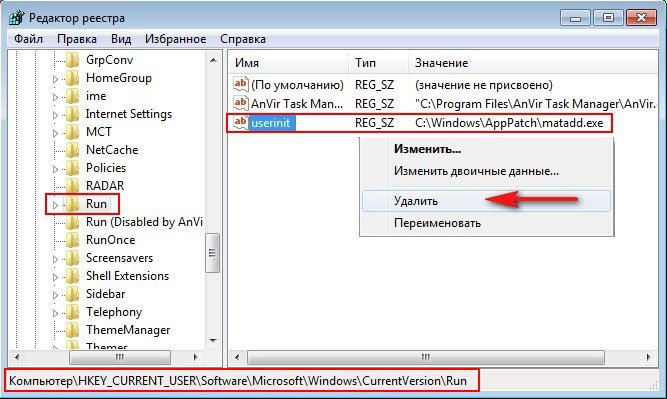

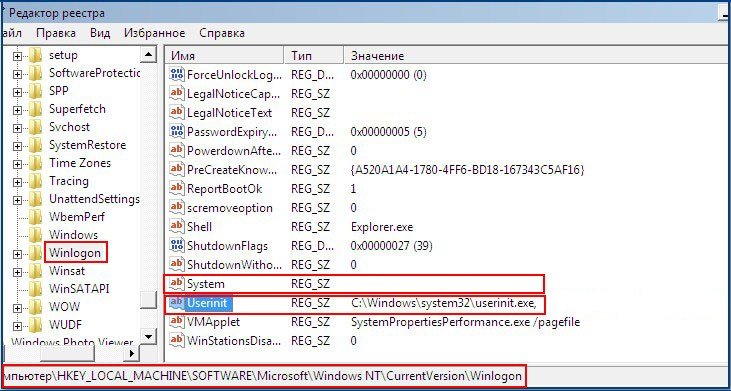

Так же смотрим расположение записей вируса в реестре. Видим вирусная программа внесла свои изменения в два раздела реестра, смотрим подробно и сразу удаляем.

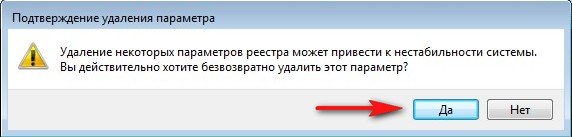

При удалении созданных вирусной программой ключей реестра, вирус тут же попытается создать их вновь, о чём нас сразу предупредит наш AnVir Task Manager таким вот окном, нажмём Удалить и защитим реестр.

Не будь у нас программы AnVir или подобной ей, мы бы никак не смогли воспрепятствовать созданию новых вирусных ключей в реестре.

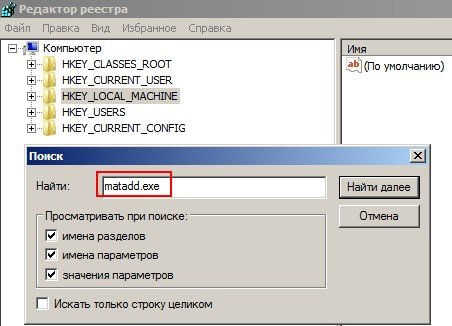

Но это ещё не всё друзья, сейчас нам нужно проверить весь реестр на название нашего вируса matadd.exe, щёлкаем на разделе реестра, который мы ещё не смотрели HKEY_LOCAL_MACHINE правой кнопкой мыши и выбираем Найти, вставляем поле поиска названия нашего вируса matadd.exe и жмём Найти далее

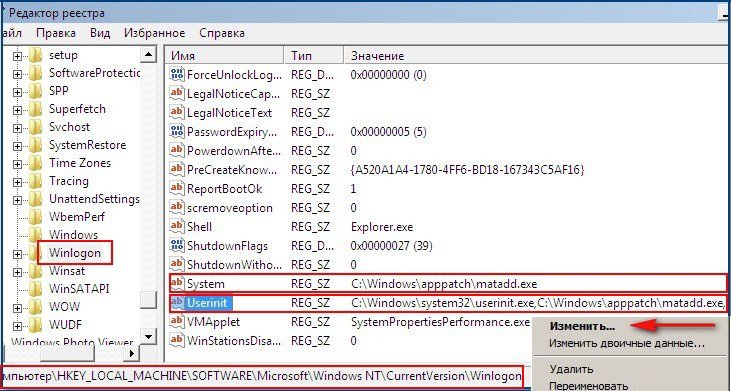

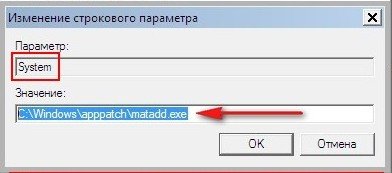

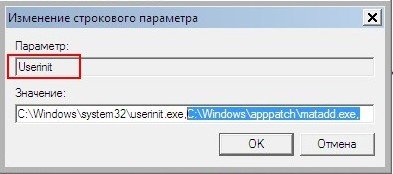

и такие ключи находятся в разделе реестра, ответственного за параметры загрузки операционной системы -Winlogon

System REG_SZ C:\WINDOWS\apppatch\matadd.exe

После очистки реестра обязательно перезагружаемся и запросто удаляем вирусный файл matadd.exe из папкиC:\WINDOWS\apppatch.

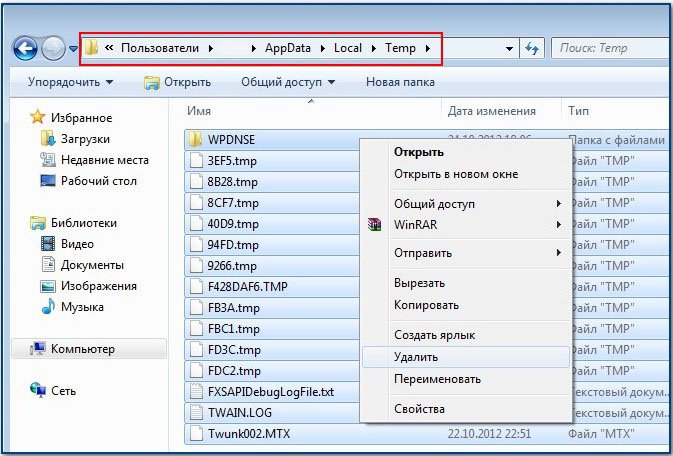

Так же просматриваем папки временных файлов, откуда очень часто запускают исполняемые файлы вирусы. C:\USERS\имя пользователя\AppData\Local\Temp, кстати из папки Temp удалите всё.

Корень системного диска, обычно (С:). Ну и конечно нужно проверить всю систему своим антивирусом. Или скачать антивирусную утилиту Dr.Web CureIt или антивирусными утилитами от Microsoft. Теперь, можно сказать мы избавили нашу операционную систему от вируса, даже не прибегая к безопасному режиму. Если у вас не получится удалить вирусный файл из папки C:\Windows\AppPatch, значит вы не полностью очистили реестр, что то пропустили. Так же можно всё сделать проще, удалить вирус из папки C:\Windows\AppPatch загрузившись с любого Live CD, а затем почистить реестр.

Всё это хорошо, но многие пользователи зададут вопрос: Как вирус попал в папку C:\Windows\AppPatch? Друзья почти все вирусы приходят к нам из интернета, поэтому скачивая что-либо, будьте очень осторожны, не выключайте никогда свою голову. Возьмём например два письма, содержание которых я привёл в начале статье, наши читатели почти были уверены, что скачивают не то, что нужно, но всё равно довели дело до конца и словили вирус. Бесплатный сыр только в мышеловке.

Если Вам нужна какая-нибудь книга для учёбы, подумайте об её авторе, ведь что бы написать её для Вас, писатель оторвал время у себя и у своей семьи и может всё-таки её купить. | |

|

| |

| Всього коментарів: 0 | |